Внутри KOL-раунда: Эксперимент с капиталом, основанный на ажиотаже и влиянии

29 декабря 2020 г. майнинговый пул LuBian подвергся масштабной кибератаке, в результате которой было похищено 127 272,06953176 BTC (на тот момент их оценивали примерно в $3,5 млрд, сейчас — $15 млрд). Эти активы принадлежали Чен Чжи, председателю Prince Group из Камбоджи. После инцидента Чен Чжи и Prince Group неоднократно публиковали сообщения в блокчейне — в начале 2021 г. и в июле 2022 г. — обращаясь к хакеру с просьбой вернуть украденные биткоины и предлагая выкуп, но так и не получили ответа. Примечательно, что биткоины оставались неподвижными на кошельках под контролем злоумышленника на протяжении четырех лет — это нетипично для хакеров, которые обычно стремятся быстро обналичить добычу. Такая стратегия указывает на тщательно спланированную операцию, свойственную скорее «государственным хакерским группам». Похищенные биткоины были перемещены только в июне 2024 г. — их перевели на новые адреса, где они остаются и сегодня.

14 октября 2025 г. Министерство юстиции США объявило о возбуждении уголовного дела против Чен Чжи и об изъятии 127 000 биткоинов у него и Prince Group. Технические и аналитические данные подтверждают: эти биткоины, конфискованные американским правительством, — те самые активы, похищенные в ходе взлома майнингового пула LuBian в 2020 г. Это свидетельствует о том, что США могли применить хакерские методы еще в 2020 г. для получения доступа к 127 000 BTC Чен Чжи — классический пример «черной операции», осуществленной группой государственного уровня. В этом отчете представлен технический анализ событий, отслежено движение похищенных биткоинов, восстановлен полный таймлайн атаки, оценены механизмы безопасности Bitcoin и приведены рекомендации по кибербезопасности для криптоиндустрии и ее пользователей.

1. Предыстория инцидента

Майнинговый пул LuBian, основанный в начале 2020 г., быстро занял лидирующие позиции среди пулов по добыче Bitcoin, работая преимущественно в Китае и Иране. В декабре 2020 г. LuBian подвергся масштабному взлому и потерял свыше 90% своих биткоинов. Общая сумма похищенного — 127 272,06953176 BTC — практически совпадает с данными DOJ США (127 271 BTC).

LuBian централизовал хранение и распределение наград за майнинг, не размещая биткоины на регулируемых централизованных биржах, а используя некастодиальные кошельки. Такие кошельки — холодные или аппаратные — считаются лучшей защитой для криптоактивов: в отличие от биржевых счетов, которые могут быть заблокированы по решению суда, только владелец приватного ключа имеет доступ к активам.

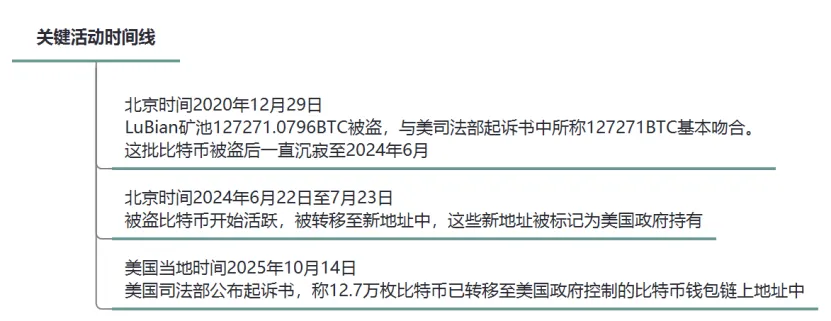

В Bitcoin для идентификации и движения активов используются адреса в блокчейне. Владение приватным ключом дает полный контроль над биткоинами на соответствующем адресе. Анализ блокчейна показывает: биткоины, контролируемые правительством США, напрямую связаны с активами, похищенными при атаке на LuBian. Согласно записям, 29 декабря 2020 г. (UTC) с основных адресов LuBian совершены аномальные переводы на общую сумму 127 272,06953176 BTC — это полностью совпадает с данными DOJ. Злоумышленники не перемещали эти биткоины до июня 2024 г. С 22 июня по 23 июля 2024 г. (UTC) монеты были переведены на новые адреса и остаются неподвижными. ARKHAM, ведущая платформа аналитики блокчейна, пометила эти адреса как контролируемые правительством США. DOJ пока не раскрывает, каким образом были получены приватные ключи к биткоинам Чен Чжи.

Рис. 1. Ключевые этапы таймлайна

2. Анализ цепочки атаки

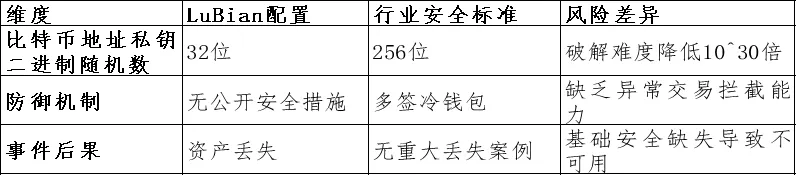

Генерация случайных чисел — фундамент криптографической безопасности блокчейна. В Bitcoin используются асимметричные ключи: приватные ключи — это 256-битные случайные числа, подбор которых требует 2^256 попыток, что невозможно реализовать на практике. Если же приватный ключ формируется, например, с использованием только 32 случайных битов (а остальные 224 предсказуемы), устойчивость снижается, и перебор становится реальным с 2^32 (примерно 4,29 млрд) попытками. Яркий пример — в сентябре 2022 г. британский маркетмейкер Wintermute потерял $160 млн из-за аналогичной уязвимости PRNG.

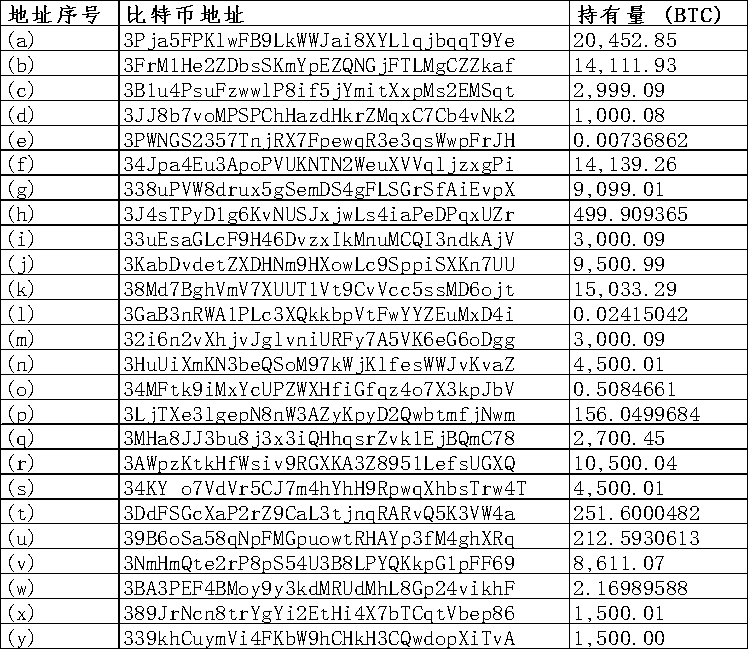

В августе 2023 г. команда MilkSad публично раскрыла уязвимость PRNG в стороннем инструменте генерации ключей, зарегистрировав CVE-2023-39910. Исследование показало аналогичные проблемы в пуле LuBian — все 25 биткоин-адресов, фигурирующих в обвинении DOJ, оказались уязвимыми.

Рис. 2. 25 биткоин-адресов из обвинения DOJ

В системе некастодиальных кошельков LuBian использовался алгоритм генерации приватных ключей с 32-битной энтропией вместо рекомендованных 256 бит — это критическая уязвимость. Алгоритм базировался на слабых входных данных (например, временных метках) для инициализации Mersenne Twister (MT19937-32) PRNG, который обеспечивает всего 4 байта случайности и легко перебирается. Математически вероятность взлома — 1/2^32. Например, скрипт, тестирующий 1 000 000 ключей в секунду, подберет нужный за 4 200 секунд (1,17 часа). Инструменты типа Hashcat или собственные скрипты ускоряют процесс еще больше. Эту уязвимость и использовали злоумышленники для похищения значительного объема биткоинов у LuBian.

Рис. 3. Сравнение LuBian с отраслевыми стандартами безопасности

Технический анализ позволяет восстановить полный таймлайн атаки:

1. Этап атаки и кражи: 29 декабря 2020 г. (UTC)

Событие: Хакеры воспользовались уязвимостью PRNG в генерации приватных ключей LuBian, перебрав более 5 000 слабых адресов (тип: P2WPKH-nested-in-P2SH, префикс 3). За два часа было выведено 127 272,06953176 BTC (на тот момент $3,5 млрд), осталось менее 200 BTC. Все подозрительные транзакции имели одинаковую комиссию — очевидный признак автоматизации массовых переводов.

Отправитель: слабые кошельки, контролируемые майнинговой структурой LuBian (аффилированной с Prince Group);

Получатель: адреса биткоин-кошельков, находящиеся под контролем злоумышленников (не раскрываются);

Путь: слабые кошельки → кошельки злоумышленников;

Корреляция: сумма похищенного — 127 272,06953176 BTC — полностью совпадает с данными DOJ.

2. Этап ожидания: 30 декабря 2020 г. — 22 июня 2024 г. (UTC)

Событие: Похищенные биткоины находились на адресах злоумышленников четыре года, практически без движения, за исключением малых «пылевых» транзакций (вероятно, для тестирования).

Корреляция: Монеты оставались без движения до полного перехода под контроль правительства США в июне 2024 г. — это нехарактерно для хакеров, предпочитающих быструю монетизацию, и свидетельствует о возможном участии государства.

3. Этап попыток возврата: начало 2021 г., 4 и 26 июля 2022 г. (UTC)

Событие: В период ожидания LuBian отправил свыше 1 500 сообщений в блокчейне (расходуя 1,4 BTC на комиссии) через OP_RETURN Bitcoin, призывая хакера вернуть средства и предлагая вознаграждение. Пример: «Please return our funds, we’ll pay a reward». 4 и 26 июля 2022 г. были отправлены дополнительные сообщения OP_RETURN, например: «MSG from LB. To the white hat who is saving our asset, you can contact us through 1228btc@ gmail.com to discuss the return of asset and your reward.»

Отправитель: слабые кошельки, контролируемые майнинговой структурой LuBian (аффилированной с Prince Group);

Получатель: кошельки злоумышленников;

Путь: слабые кошельки → кошельки злоумышленников; транзакции содержат OP_RETURN;

Корреляция: Эти сообщения подтверждают систематические попытки LuBian связаться с «третьей стороной» и договориться о возврате активов или выкупе.

4. Этап активации и перевода: 22 июня — 23 июля 2024 г. (UTC)

Событие: Злоумышленники активировали и перевели биткоины со своих адресов на финальные кошельки. ARKHAM идентифицировал их как контролируемые правительством США.

Отправитель: кошельки злоумышленников;

Получатель: финальные адреса кошельков (не раскрываются, но подтверждены как контролируемые правительством США);

Путь: кошельки злоумышленников → кошельки правительства США;

Корреляция: Активы, четыре года хранившиеся без движения, в итоге оказались под контролем правительства США.

5. Этап объявления и изъятия: 14 октября 2025 г. (по США)

Событие: Министерство юстиции США официально объявило о возбуждении дела против Чен Чжи и «изъятии» 127 000 биткоинов.

Все биткоин-транзакции можно публично отследить в блокчейне. В отчете прослежено происхождение украденных биткоинов с адресов LuBian (контролируемых майнинговой структурой, возможно аффилированной с Prince Group). Общая сумма — 127 272,06953176 BTC, полученных примерно из 17 800 добытых монет, 2 300 выплат пула и 107 100 монет из бирж и иных источников. Предварительный анализ указывает на расхождения с позицией DOJ о незаконном происхождении всех средств.

3. Технический анализ уязвимости

1. Генерация приватных ключей для биткоин-кошельков:

Уязвимость LuBian связана с ошибкой генератора приватных ключей, аналогичной багу «MilkSad» в Libbitcoin Explorer. В системе LuBian применялся генератор Mersenne Twister (MT19937-32) с инициализацией всего 32 битами, что давало только 32 бита энтропии. Такой PRNG не криптографически стойкий — он предсказуем и легко обратим. Злоумышленники могли перебрать все 32-битные значения (от 0 до 2^32-1), сгенерировать приватные ключи и сверить их с хешами известных адресов.

В стандартной схеме приватный ключ Bitcoin формируется так: случайный seed → SHA-256 → приватный ключ ECDSA.

В LuBian, вероятно, использовался кастомный или open-source код (например, Libbitcoin), но не учитывалась безопасность энтропии. Как и баг MilkSad, команда Libbitcoin Explorer генерировала seed командой «bx seed» с использованием MT19937-32, инициализированного временными метками или слабыми входными данными, что делало перебор реальным. Взлом затронул более 5 000 кошельков, что говорит о системной проблеме — скорее всего, при пакетной генерации кошельков.

2. Смоделированный сценарий атаки:

(1) Определить целевые адреса кошельков (через мониторинг блокчейна по активности LuBian);

(2) Перебрать все 32-битные значения: для seed от 0 до 4 294 967 295;

(3) Сгенерировать приватный ключ: private_key = SHA256(seed);

(4) Вывести публичный ключ и адрес: использовать кривую ECDSA SECP256k1;

(5) Проверить: если адрес совпадает с целевым, использовать приватный ключ для подписи транзакции и кражи средств;

Параллели: Уязвимость похожа на баг Trust Wallet (низкая энтропия, массовое вскрытие биткоин-кошельков). Проблема MilkSad в Libbitcoin Explorer также связана с низкой энтропией. Это наследие старого кода, не использующего стандарт BIP-39 (seed-фраза из 12–24 слов с высокой энтропией). LuBian, вероятно, применял кастомный алгоритм ради удобства управления, в ущерб безопасности.

Недостатки защиты: LuBian не применял мультиподпись, аппаратные кошельки или HD-кошельки — решения, повышающие уровень безопасности. Блокчейн-данные показывают: атака затронула множество кошельков, что подтверждает системную уязвимость, а не единичную ошибку.

3. Доказательства на блокчейне и попытки возврата:

OP_RETURN-сообщения: LuBian отправил более 1 500 сообщений OP_RETURN (расходуя 1,4 BTC на комиссии), с просьбой о возврате средств. Эти сообщения зафиксированы в блокчейне, подтверждая подлинное право собственности. Примеры — «please return funds», распределены по множеству транзакций.

4. Корреляционный анализ атаки:

Обвинительное заключение DOJ от 14 октября 2025 г. по делу 1:25-cr-00416 содержит список из 25 биткоин-адресов, на которых хранилось около 127 271 BTC ($15 млрд), все они были изъяты. Анализ блокчейна и официальные документы показывают высокую корреляцию с инцидентом LuBian:

Прямая корреляция: анализ блокчейна подтверждает — 25 адресов из обвинения DOJ являются конечными адресами хранения биткоинов, похищенных при взломе LuBian в 2020 г. В отчете Elliptic указано, что эти биткоины были украдены у майнингового пула LuBian. Arkham Intelligence подтверждает: изъятые средства — результат взлома LuBian.

Доказательства обвинения: хотя в обвинении DOJ не говорится напрямую о «взломе LuBian», там фигурируют средства, похищенные у «иранских и китайских майнинговых операций Bitcoin» — это совпадает с выводами Elliptic и Arkham по блокчейну.

Анализ поведения: похищенные биткоины оставались без движения четыре года после взлома, за исключением незначительных «dust» транзакций, до перехода под контроль США в 2024 г. Такая пассивность нехарактерна для обычных хакеров и указывает на участие государства. Анализ предполагает, что США могли получить контроль уже в декабре 2020 г.

4. Влияние и рекомендации

Взлом LuBian в 2020 г. привел к расформированию пула и потере более 90% активов. Украденные биткоины сейчас стоят $15 млрд — это наглядно демонстрирует, как волатильность цены усиливает риски.

Инцидент выявил системные риски генерации случайных чисел в криптоиндустрии. Для предотвращения подобных уязвимостей отрасли необходимо использовать криптографически стойкие PRNG, внедрять многоуровневую защиту — мультиподпись, холодное хранение, регулярные аудиты — и отказаться от кастомных алгоритмов генерации приватных ключей. Майнинговые пулы должны внедрять мониторинг блокчейна в реальном времени и автоматические аномальные оповещения. Пользователям следует избегать непроверенных open-source модулей генерации ключей. Случай LuBian подтверждает: даже при полной прозрачности блокчейна слабая защита может привести к катастрофическим последствиям — кибербезопасность критически важна для цифровых активов и будущей цифровой экономики.

Заявление:

- Статья перепечатана с сайта [Национальный центр реагирования на компьютерные вирусы]. Авторские права принадлежат оригинальному автору [Национальный центр реагирования на компьютерные вирусы]. При наличии возражений по перепечатке просьба обращаться к команде Gate Learn, которая рассмотрит обращение согласно установленным процедурам.

- Отказ от ответственности: Мнения и выводы, приведённые в статье, выражают позицию автора и не являются инвестиционной рекомендацией.

- Переводы на другие языки подготовлены командой Gate Learn и не подлежат копированию, распространению или использованию без указания Gate как источника.

Похожие статьи

Топ-10 торговых инструментов в крипто

Правда о токене Pi: Может ли это быть следующим Биткойном?

Ваш кошелек безопасен? Как хакеры используют Permit, Uniswap Permit2 и подписи для фишинга.

От рисков к защите: риски безопасности и рекомендации по оптимизации для TON смарт-контрактов

Ежегодный отчет о безопасности блокчейна Web3 для 2024 года